2025-08-19 21:18:45

上海辰童科技有限公司

网络安全公司Cofense Intelligence近期发现针对酒店及餐饮住宿行业的钓鱼邮件攻击激增,这些伪装成Booking.com的欺诈邮件通过"ClickFix"攻击活动传播远程访问木马(RAT)和信息窃取程序。数据显示,2025年3月此类攻击量已占全年总量的47%。

攻击活动概况

自2024年11月以来,ClickFix攻击活动持续活跃并呈加速趋势。Cofense威胁报告显示:

75%的虚假验证码(CAPTCHA)攻击事件使用Booking.com主题模板

少数变种会伪装成Cloudflare Turnstile验证系统和Cookie许可横幅

攻击目前仅针对Windows系统用户

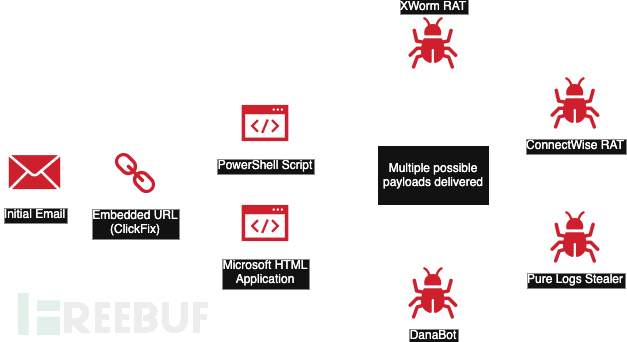

攻击技术剖析

第一阶段:诱导点击

攻击者发送伪装成Booking.com的钓鱼邮件,内含虚假验证码网站链接。与传统验证码不同,这些网站实为恶意脚本分发平台。

第二阶段:指令注入

受害者访问虚假网站后,攻击者会诱导其执行特定键盘组合:

按下

Win+R打开运行窗口按

Ctrl+V粘贴隐藏的恶意脚本回车执行命令

攻击者通过在脚本中插入类似"验证码"的干扰字符(如_XZ12_)来掩盖真实恶意指令。

恶意载荷分析

成功执行的脚本会部署多种恶意软件:

XWorm RAT(远程访问木马):允许攻击者远程控制受害主机

Pure Logs Stealer:专门窃取敏感数据的窃密程序

DanaBot:具有信息窃取功能的银行木马

值得注意的是,部分攻击会同时投放RAT和窃密程序,形成复合型威胁。

安全防护建议

ClickFix攻击的独特之处在于无需受害者下载文件,而是诱骗其主动执行恶意命令。安全专家建议:

对任何要求执行系统命令的验证流程保持警惕

验证邮件发件人地址是否与官方域名完全匹配

企业应加强员工社会工程学防范培训

安装端点防护软件并保持实时监控

参考来源:

ClickFix Email Scam Alert: Fake Booking.com Emails Deliver Malware