2024-05-22 10:41:20

上海辰童科技有限公司

多因素身份验证 (MFA) 是网络安全意识月期间倡导的推荐网络安全措施之一。尽管如此,专家警告说,这种安全措施在 2023 年不再足以保护用户免受网络攻击。

MFA 要求用户在登录帐户或执行敏感操作时提供两个或多个因素来验证其身份。

它是双因素身份验证 (2FA) 的演变,自 1986 年安全公司 RSA 推出其第一个密码生成密钥卡以来一直存在。2FA 和 MFA 在 1990 年代和 2000 年代初用于边缘应用。只有当智能手机成为主流时,MFA才开始起飞。

MFA的四种类型是什么?

大多数大型科技公司,包括 Google、Microsoft 和 Apple,都提供多种 MFA 登录选项。

亚马逊网络服务 (AWS) 宣布将从 2024 年年中开始强制要求所有特权 AWS 账户进行 MFA。

MFA 可以基于几个不同的因素,分为四类:

知识因素:用户知道的内容,例如密码、PIN 或安全问题答案

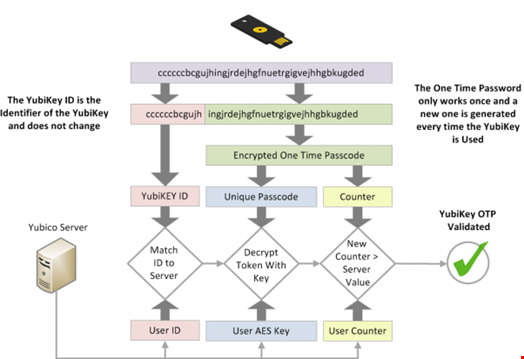

占有因素:用户拥有的东西,例如智能手机、安全令牌或智能卡

固有因素:用户身份,例如指纹、面部扫描或语音识别

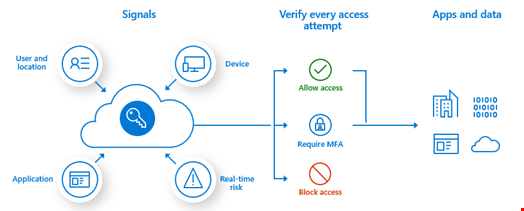

位置因素:在零信任网络安全环境中,您的物理位置可以成为身份验证因素

网络安全意识公司 KnowBe4 的数据驱动防御布道者 Roger Grimes 在接受 Infosecurity 采访时建议,如果可能的话,使用 MFA 而不是密码:“它可以减少大约一半的网络钓鱼攻击。

并非所有 MFA 方法都具有抗网络钓鱼功能

然而,并非所有的 MFA 方法都是平等的,许多方法仍然可以被黑客入侵。

“超过 70% 的 MFA 选项几乎与使用密码一样容易被社会工程和网络钓鱼电子邮件破解,”Grimes 说。

基于推送的 MFA,每当有人尝试登录时,用户都会收到一条指向辅助位置的通知消息,以“批准”或“拒绝”,基于短信的 MFA 和基于电子邮件的 MFA 都可能被黑客入侵。

这三种使用一次性密码的技术是最常见的 MFA 方法之一。

但是,它们容易受到涉及商业电子邮件泄露 (BEC) 或 SIM 卡交换等技术的基本网络钓鱼攻击。

“不需要老练的黑客来破解这些类型的MFA;你只需要遵循当前网络钓鱼工具包的步骤,“Grimes警告说。

“这就是为什么美国网络安全和基础设施局(CISA)和其他网络安全组织所宣传的信息应该是使用防网络钓鱼的MFA。

大多数防网络钓鱼 MFA 选项都使用 Fast IDentity Online (FIDO) 标准协议。

FIDO 标准是由非营利性 FIDO 联盟于 2013 年创建和维护的一套开放、标准化的身份验证协议。

FIDO 身份验证基于公钥加密,比基于密码的身份验证更安全,并且更能抵御网络钓鱼和其他攻击。

“许多供应商提到他们的产品是'支持 FIDO2'的,但显然不是真的。”ROGER GRIMES,KNOWBE4 数据驱动型防御布道者

FIDO 支持多种身份验证方法,包括:

生物识别技术:指纹扫描仪、面部识别、虹膜扫描仪和语音识别

安全密钥:插入计算机或移动设备并可用于对用户进行身份验证的物理设备

嵌入式安全元件 (eSE):内置于许多智能手机和其他设备中的安全芯片

受信任的平台模块 (TPM):许多计算机内置的安全芯片。

各种 Web 浏览器、操作系统和设备都支持 FIDO 身份验证。这使用户无需更改其硬件或软件即可轻松采用 FIDO 身份验证。

最新的 FIDO 协议是 FIDO2,由 FIDO 联盟和万维网联盟 (W3C) 联合开发。FIDO 联盟为供应商提供 FIDO 认证,以验证其解决方案是否符合 FIDO。

“我注意到许多供应商提到他们的产品是'支持 FIDO2'的,但显然不是真的。我建议任何想要采用支持FIDO2的MFA选项的人转向Yubico,Google,Duo或Microsoft等知名公司,“Grimes认为。

防网络钓鱼 MFA 正在获得动力

FIDO 之外还存在其他防网络钓鱼 MFA 选项,例如通行密钥、智能卡或基于 Microsoft Entra 证书的身份验证。

Grimes 在 LinkedIn 上维护着一个广泛的防网络钓鱼 MFA 选项列表。

“无论您选择哪种 MFA 选项,从密码迁移到 MFA 都是漫长、困难且成本高昂的。如果你有选择,从一开始就选择一个防网络钓鱼的MFA选项,这样你将来就不必再改变,“Grimes坚持说。

长期以来,政府和网络安全组织一直在推广 MFA 而不是密码,而没有提到对防网络钓鱼 MFA 的需求。

这种情况正在改变。包括 CISA 和 Microsoft 在内的许多组织现在正在推动普遍采用防网络钓鱼的 MFA。这一努力已初见成效。根据 Yubico 于 2022 年 9 月发布的全球企业身份验证状况调查,68% 的英国高管职位受访者和 63% 的董事同意他们的组织需要升级到现代防网络钓鱼 MFA。

“最近,甚至美国政府在其最新版本的《数字身份指南》中也特别提到了防网络钓鱼的MFA,”Grimes补充道。

MFA旁路的三种类型是什么?

没有 MFA 是对抗黑客的灵丹妙药。“像Microsoft这样的公司会告诉你,MFA减少了99%以上的网络钓鱼攻击。我不相信这个数字今天是真的,“格莱姆斯说。

他认为,随着 MFA 在各地被推崇,包括在网络安全意识月期间,许多威胁行为者已经开始部署 MFA 绕过黑客方法。

Grimes 的同事、KnowBe4 的创始人兼首席执行官 Stu Sjouwerman 也持相同观点。“所有MFA都可以被黑客入侵,”他在一篇信息安全文章中写道。

MFA 旁路有三种主要方法。这些是:

利用 MFA 疲劳:许多用户会批准他们不批准的登录提示,通常是因为注意力不集中,这可能是由于 MFA 疲劳造成的。这种策略称为 MFA 疲劳攻击,已在各种入侵中被观察到,例如在 2022 年影响 Uber 的高调违规行为。

令牌盗窃,包括窃取身份验证令牌,通常通过信息窃取恶意软件或中间对手 (AiTM) 攻击,在用户登录并完成自己的 MFA 挑战时授予用户。威胁组织 Lapsus$ 在 2022 年初使用令牌盗窃等技术破坏了 Okta 系统。

针对 MFA 错误配置:黑客可能会利用配置不当的 MFA 方法。2023 年 8 月,软件公司 Retool 宣布,在攻击者使用短信网络钓鱼和社会工程绕过多种安全控制措施破坏 IT 员工的 Okta 帐户后,27 名云客户的帐户遭到入侵。该公司将黑客攻击归咎于Google Authenticator中的一项新功能,该功能允许用户将他们的2FA代码与他们的Google帐户同步。

对抗 MFA 疲劳发作的三个技巧

组织可以采取许多措施来减轻 MFA 疲劳带来的风险,同时提供更多的意识培训。以下是需要考虑的五个想法:

收紧身份验证制度:确保您的身份验证制度考虑了所有已知的用户身份参数

采用双重身份验证或采用单点登录 (SSO) 解决方案

将号码匹配添加到身份验证请求:要求用户在登录屏幕中输入两位数代码进行身份验证,而不仅仅是确认登录尝试